電影《速度與激情8》里為我們描繪了這一畫面,幾百輛被遠程入侵的僵尸車,如同洪水一般涌上街頭,橫沖直撞。

當然,電影里有夸張的成分,因為很多車根本不具備聯網能力,更別談被遠程入侵了。不過,如今越來越多的車開始變得“智能化”、“網聯化”。打個比方來說,現在的汽車行業有點像當年的手機行業,正在由“功能機”向“智能機”轉變。

不過問題在于,一套完整的汽車系統非常復雜,代碼可能有上億行。在這上億行代碼中,有bug只是概率問題。所以汽車一旦聯網,就相當于打開了一個潘多拉魔盒。

在2015年,兩名叫作 Charlie Miller 和 Chris Valasek 的黑客成功入侵了一輛 Jeep。利用克萊斯勒 Uconnect 車載系統的漏洞重新刷入了帶有病毒的固件,并向 CAN 總線發送指令控制汽車,可以在汽車行駛時控制一輛汽車。更可怕的是,這種攻擊是“可大規模”復制的。

最終,自由光事件導致FCA的140萬輛車被召回并升級系統。召回之后,這兩位黑客再次成功入侵自由光…

除了自由光被黑之外,我們熟知的安吉星系統也被入侵過。

具體情況是:黑客攔截了 Remote link 這款 App 和 onStar 服務之間的通信。通過這個 App ,車主可以獲得監測胎壓、開關車門、啟動發動機、定位等功能的控制權限,黑客則聲稱可以實現「定位、解鎖和遠程啟動」。

從自由光、安吉星被入侵的案例來看,汽車系統和電腦系統一樣,沒有100%的安全。幸運的是,這兩次破解行為都是“白帽子”所為,沒有造成真正的破壞。

按照諸多車企的規劃,2020年或2021年將會成為無人駕駛的元年。另外,各國政府的相關部門也在積極推進。

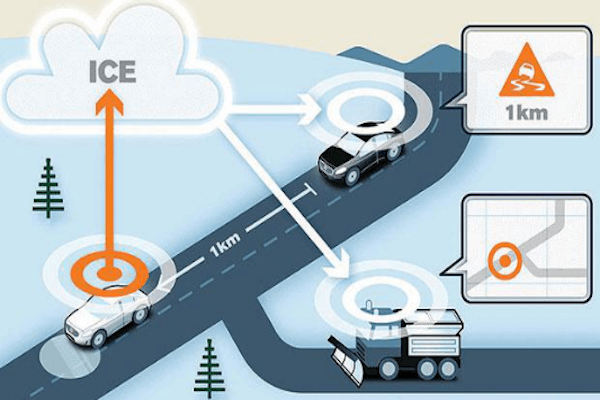

隨著無人駕駛汽車離我們越來越近,車企也在無形中也承擔了更多法律風險。因為整套無人駕駛系統包含了諸多子環節,比如云端服務、智能基建設施以及汽車本身。一旦一輛車接入網絡,就變成了一個真正的移動終端,這些環節都有被攻破的可能。

毫無疑問,車企在車輛的被動安全、主動安全(ADAS)方面的技術積淀相當深厚。不過對于車企來說,無人駕駛時代將會面對更多來自網絡的潛在威脅。在網絡安全方面,車企依然要向互聯網公司學習經驗。

互聯網公司在發現軟件漏洞后,可以及時發布補丁,堵上漏洞即可。用戶的電腦內的各種殺毒軟件,同樣會幫助用戶消滅潛在威脅。從以往的大規模病毒感染事件來看,電信運營商、互聯網公司、操作系統提供商微軟/蘋果幾乎沒有人會為消費者損失買單。

不過問題在于,消費電子的軟件可以有漏洞,但一輛無人駕駛汽車的軟件卻不能。

對于車企來說,他們幾乎沒有任何犯錯的機會,因為一旦犯錯,關乎的就是用戶的人身安全。車企所能做的,就是在無人駕駛汽車的研發階段開始重視“網絡安全”并付諸于行動,打造出一套幾乎沒人能夠攻破的無人駕駛系統。

前段時間,擁有84年悠久歷史的高田氣囊因產品缺陷導致消費者死亡,最終宣布破產。等到無人駕駛汽車真正上路那天,我們不希望同樣因為“產品缺陷”而有血的教訓。